ANM 2/6: Trung Quốc gọi Mỹ là ‘đế chế đứng đầu thế giới về tấn công mạng và đánh cắp bí mật’

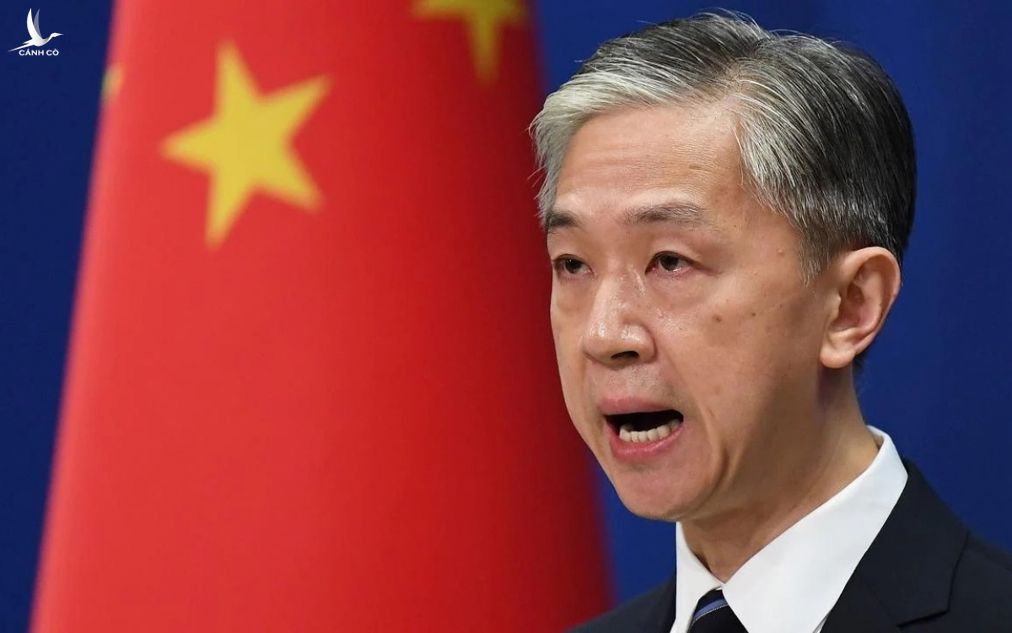

Ngày 1/6, phản ứng trước việc Đài Phát thanh DR (Đan Mạch) phanh phui việc tình báo Mỹ lợi dụng cáp biển của nước này để do thám giới chức Châu Âu, Phát ngôn viên Bộ Ngoại giao Trung Quốc Uông Văn Bân khẳng định, Mỹ là đế chế đứng đầu thế giới về tấn công mạng và đánh cắp bí mật. Ông Uông cho rằng, Mỹ đã sử dụng “Mạng lưới Sạch” (Clean Network) – một liên minh số toàn cầu do Mỹ dẫn đầu, trong đó tẩy chay những công nghệ mà nước này đánh giá là có thể bị Chính phủ Trung Quốc thao túng – như lớp vỏ bọc, và tuyên bố là bảo vệ an ninh mạng trong khi không hề làm như vậy.

Ông khẳng định, tiết lộ mới đây của Đài DR đã cho thấy Mỹ không thực sự bảo vệ an ninh mạng mà là đang chèn ép những bên cạnh tranh với họ. Ông cho biết, Trung Quốc hy vọng cộng đồng quốc tế sẽ phản đối hành động bắt nạt trên mạng của Mỹ và không trở thành tay sai cho những hành động trái phép của đế chế tấn công mạng này.

Tại Nga, ngày 1/6, các nghị sĩ đã nhất trí thông qua đạo luật buộc các công ty công nghệ thông tin nước ngoài phải mở văn phòng tại Nga, nếu không sẽ phải đối mặt với các mức phạt nặng, thậm chí là cấm hoàn toàn. Luật mới sẽ có hiệu lực từ ngày 1/1/2022, được áp dụng với các công ty trực tuyến có số người dùng hàng ngày tại Nga lên đến 500.000 người. Nếu không tuân thủ, các công ty công nghệ thông tin nước ngoài có thể bị cấm quảng cáo dịch vụ, cấm nhận các khoản thu, bị cấm một phần hoặc hoàn toàn hoạt động tại Nga.

Trong một diễn biến khác về hoạt động tội phạm mạng có động cơ chính trị, ngày 1/6, trang Cyber Scoop (Mỹ) dẫn nguồn tin từ Joe Slowik, quản lý cấp cao của công ty bảo mật Gigamon, cho biết, một cựu đại sứ Mỹ tại Nga, các nhà hoạt động chống tham nhũng tại Ukraine và các quan sát viên bầu cử ở các khu vực khác tại Trung Đông đã trở thành mục tiêu của một nỗ lực tấn công mạng bị nghi ngờ được chính phủ Nga bảo trợ. Bằng cách đưa các tập tin được sử dụng lên VirusTotal, nhà nghiên cứu này đã tìm thấy các địa chỉ email được liên kết với dịch vụ mà kẻ tấn công sử dụng để theo dõi các email lừa đảo.

Dữ liệu này còn cho thấy, Alexander Vershbow, người từng giữ chức Phó Tổng thư ký Tổ chức Hiệp ước Bắc Đại Tây Dương và là cựu đại sứ Mỹ tại Nga là một trong các mục tiêu của chiến dịch tấn công. Một mục tiêu khác là một nhân viên của Tổ chức An ninh và Hợp tác Châu Âu (OSCE). Bên cạnh đó, nhiều nhân viên tại Trung tâm Hành động Chống Tham nhũng (AntAC), một tổ chức phi chính phủ thực hiện chiến dịch chống tham nhũng trong chính phủ Ukraine, cũng đã nhận được email lừa đảo nhưng không ai nhấp vào mã độc.

Cùng ngày, Nhà Trắng cho biết công ty chế biến thịt JBS đã báo cáo với chính phủ rằng vụ tấn công mạng bằng mã độc tống tiền nhằm vào công ty này xuất phát từ một tổ chức tội phạm có thể đến từ Nga. Vụ tấn công đã làm gián đoạn việc cung cấp thịt tại Bắc Mỹ và Australia. Phát ngôn viên Nhà Trắng Karine Jean-Pierre cho biết phía Mỹ đã liên lạc với chính phủ Nga về vụ tấn công mạng vào JBS và Cục Điều tra Liên bang Mỹ (FBI) đã tiến hành điều tra vụ việc.

Bên cạnh JBS, nhiều doanh nghiệp và cơ quan Mỹ thời gian qua cũng tiếp tục trở thành nạn nhân của tội phạm mạng. Ngày 1/6, trang tin Security Affairs cho biết, Prometheus và Grief là hai nhóm tấn công bằng mã độc tống tiền mới nổi, đang nhắm mục tiêu vào nhiều doanh nghiệp trên toàn cầu. Prometheus đã tấn công nhiều doanh nghiệp và công bố dữ liệu của 27 nạn nhân, trong đó có Công ty Khí Đốt Quốc gia Ghana, Trung tâm Tim mạch Tulsa (Oklahoma, Mỹ), khách sạn Nyack (New York, Mỹ) và các doanh nghiệp tại Pháp, Na Uy, Thụy Sĩ, Hà Lan, Brazil, Malaysia và UAE.

Đáng chú ý, gần đây nhóm này đã công bố dữ liệu được cho là thuộc về chính phủ Mexico. Dữ liệu này hiện vẫn đang được rao bán. Logo của Prometheus cho biết nhóm có liên quan đến nhóm tấn công bằng mã độc tống tiền khét tiếng Revil. Trong khi đó, Grief là nhóm ít được chú ý hơn, tuyên bố đã đánh cắp dữ liệu từ 5 tổ chức trong đó có một tổ chức tại Mexico. Đáng chú ý, trang web của nhóm trên mạng Tor có tính năng bảo vệ chống thu thập thông tin, ngăn cản các nhà nghiên cứu tự động lập chỉ mục nội dung của họ bằng nhiều nền tảng tình báo mối đe dọa.

Cũng trong ngày 1/6, Bộ Tư pháp Mỹ cho biết họ đã thu giữ hai tên miền được sử dụng trong các cuộc tấn công lừa đảo giả mạo email đến từ Cơ quan Phát triển Quốc tế Mỹ. Cụ thể, bộ này cho biết đã thu giữ hai tên miền điều khiển và kiểm soát và phát tán mã độc vào ngày 28/5 sau khi xin lệnh của tòa án. Mục đích của việc thu giữ là để xác định các tổ chức đã bị nhắm mục tiêu và ngăn cản việc có thêm tổ chức trở thành nạn nhân.

Tại thành phố Los Angeles, Sở Cảnh Sát Azusa mới đây thông báo bị tin tặc tấn công bằng mã độc tống tiền và đưa nhiều thông tin nhạy cảm lên mạng. Cụ thể, nhóm tin tặc DoppelPaymer đã xâm nhập vào hệ thống máy tính của sở cảnh sát này và lấy được nhiều thông tin quan trọng, sau đó đòi tiền chuộc. Vụ tấn công đã xảy ra từ đầu năm 2021 nhưng đến cuối tháng 5/2021 Sở Cảnh Sát Azusa mới công bố vụ việc. Trong thông cáo, cơ quan này cho biết những thông tin bị tin tặc đánh cắp gồm số an sinh xã hội, số bằng lái, thông tin bảo hiểm y tế, thông tin tài chính và các hồ sơ quan trọng. Hiện nay, các thông tin của Sở Cảnh Sát Azusa đã được đăng lên dark web với dung lượng tổng cộng 7 GB. Từ cuối 04/2021 đến nay, trang mục lục của những thông tin này đã được truy cập lên đến 11.000 lần.

Trong một diễn biến khác liên quan đến tội phạm mạng phi chính trị hưởng lợi từ chính phủ (privateer), ngày 1/6, công ty an ninh mạng SentinelOne (Mỹ) cho biết, trong những cuộc tấn công mạng mới đây, nhóm APT29/Nobelium đã sử dụng một downloader tùy chỉnh có tên “DLL_stageless”, giả mạo là trình cài đặt cập nhật cho các khóa điện tử được chính phủ Ukraine sử dụng. Hiện các nhà nghiên cứu vẫn chưa xác định được phương thức phát tán trình cài đặt cập nhật bị nhiễm độc này nhưng họ cho biết chúng có thể được sử dụng như một phần của cuộc tấn công chuỗi cung ứng nhằm vào khu vực cụ thể. Bên cạnh đó, trong các cuộc tấn công này, Cobalt Strike Beacon được sử dụng để thả các payload độc nhất vào thẳng bộ nhớ.

Trúc Vân