ANM 17/6: Tổng thống Putin thừa nhận vấn đề liên quan tin tặc Nga tống tiền công ty và tổ chức phương Tây

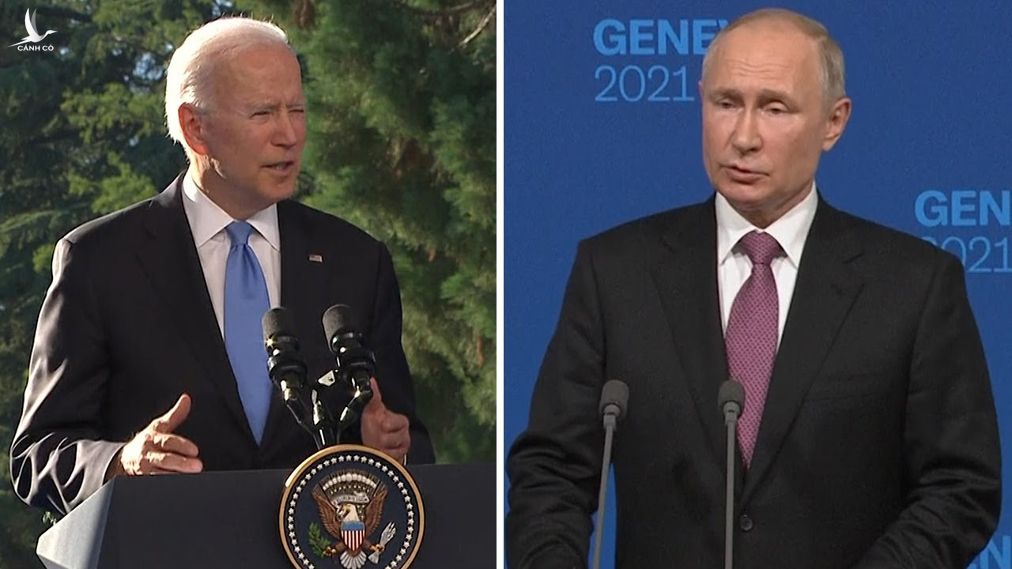

Ngày 16/6, trong cuộc họp báo sau hội nghị thượng đỉnh với Tổng thống Nga Vladimir Putin, Tổng thống Mỹ Joe Biden cho biết, ông đã nói với người đồng cấp Nga về việc Mỹ đã đưa ra 16 thực thể cụ thể được xác định là cơ sở hạ tầng quan trọng không nên là mục tiêu của các cuộc tấn công mạng, trong đó có năng lượng, nước, hệ thống bầu cử, chăm sóc sức khỏe, lĩnh vực tài chính…

Ông Biden cũng cho biết đã cảnh cáo Tổng thống Putin rằng Nga đã không hành động chống lại những tin tặc tống tiền các chính phủ, công ty và tổ chức phương Tây hàng trăm triệu USD từ trong lãnh thổ Nga, đồng thời tuyên bố sẽ trả đũa nếu cơ sở hạ tầng của Mỹ tiếp tục bị tấn công. Trong khi đó, trong một cuộc họp báo riêng, Tổng thống Nga bác bỏ cáo buộc của Tổng thống Mỹ, nhấn mạnh chính Mỹ đứng sau số lượng lớn các cuộc tấn công mạng. Tuy nhiên, ông thừa nhận vấn đề này cực kỳ quan trọng và cho biết hai bên đã thống nhất sẽ tổ chức các cuộc tham vấn về vấn đề này.

Cùng thời điểm này nhóm nghiên cứu mối đe dọa Insikt Group thuộc công ty an ninh mạng Recorded Future (Mỹ) đã công bố báo cáo cho biết, Đơn vị 69010 thuộc Quân Giải phóng Nhân dân Trung Quốc (PLA) đã đứng sau một loạt các vụ tấn công mạng từ năm 2014 nhằm thu thập thông tin tình báo từ các quốc gia láng giềng.

Chiến dịch này có tên mã là RedFoxtrot, nhắm mục tiêu vào các tổ chức hàng không vũ trụ, quốc phòng, chính phủ, viễn thông và khai thác mỏ tại Ấn Độ, Kazakhstan, Kyrgyzstan, Pakistan, Tajikistan, và Uzbekistan. Trong chiến dịch này, kẻ tấn công đã sử dụng nhiều họ mã độc, như IceFog, ShadowPad, Royal Road, PCShare, PlugX và Poison Ivy, cùng nhiều cơ sở hạ tầng máy chủ web để lưu trữ và phát tán mã độc cũng như thu thập thông tin đã đánh cắp được. Các nhà nghiên cứu có thể liên kết chiến dịch này với Đơn vị 69010 là do các biện pháp bảo mật hoạt động (OpSec) lỏng lẻo của một thành viên. Cụ thể, sự hiện diện trực tuyến rộng rãi đã cho thấy người này sống tại Ürümqi, quan tâm đến tấn công mạng, và từng có mối quan hệ đáng ngờ với Học viện Chỉ huy Thông tín cũ của PLA (通信指挥学院) được đặt tại Vũ Hán.

Tại Nga, hãng bảo mật Kaspersky cảnh báo về một nhóm APT Iran đã âm thầm tiến hành các hoạt động giám sát trong nước từ năm 2015. Nhóm tin tặc này được đặt tên là Ferocious Kitten, sử dụng một loạt các kỹ thuật để cài cắm mã độc vào máy tính cá nhân và điện thoại của các mục tiêu trong nước. Nhóm sử dụng mồi nhử là hình ảnh về các cuộc biểu tình chống chế độ, khi được mở sẽ cho phép phần mềm gián điệp được thả vào máy nạn nhân. Bên cạnh đó, nhóm còn sử dụng bản sao của các trang web phổ biến và các phiên bản phần mềm đã bị sửa đổi và nhiễm mã độc để làm phương tiện lây lan. Mã độc được nhóm này sử dụng là MarkiRAT, có khả năng tự động săn các tập tin Microsoft Office cũng như các hình ảnh và thư mục có chứa mật khẩu, ghi tổ hợp bàn phím, tấn công chiếm quyền điều khiển Telegram và thực thi lệnh tùy ý trên máy nạn nhân. Ferocious Kitten cũng phát triển một phiên bản mã độc để nhắm mục tiêu vào điện thoại Android.

Kaspersky cũng cho biết nhóm Andariel, một nhóm nhỏ thuộc nhóm tin tặc Bắc Triều Tiên Lazarus, chính là thủ phạm của một chiến dịch tấn công mạng gần đây nhắm vào các tổ chức tại Hàn Quốc. Andariel sử dụng email lừa đảo được vũ khí hóa bằng một macro được nhúng trong một tập tin Word, được thực thi khi mở tập tin để triển khai mã độc hại được che giấu dưới dạng tập tin hình ảnh bitmap (.BMP), sau đó thả một trojan truy cập từ xa (RAT) vào hệ thống bị nhắm mục tiêu. Trong một trường hợp, kẻ tấn công còn gửi mã độc tống tiền mã hóa tập tin đến mục tiêu, cho thấy động cơ tài chính của các cuộc tấn công. Kaspersky quy kết các cuộc tấn công này cho Andariel vì các chồng chéo trong quy trình giải mã dựa trên XOR mà nhóm này đã sử dụng vào đầu năm 2018 và trong các lệnh hậu khai thác được thực thi trên máy nạn nhân.

Cục Điều tra Mạng thuộc Cảnh sát Quốc gia Ukraine đã bắt giữ những tội phạm mạng liên quan đến nhóm tấn công bằng mã độc tống tiền Clop và đánh sập cơ sở hạ tầng được nhóm này sử dụng để nhắm mục tiêu vào các nạn nhân trên toàn thế giới từ năm 2019. Cục Điều tra Mạng Ukraine cho biết, các hoạt động của Clop đã gây ra thiệt hại tài chính khoảng 500 triệu USD. Cảnh sát Ukraine không cho biết những kẻ bị bắt là chi nhánh hay thành viên nòng cốt của Clop, tuy nhiên, công ty an ninh mạng Intel 471 cho rằng, các nhà chức trách Ukraine chỉ bắt giữ những kẻ liên quan đến hoạt động rửa tiền cho nhóm Clop còn những thành viên nòng cốt của nhóm này đang ở Nga.

Quốc hội Ba Lan mới đây cho biết họ sẽ tổ chức một phiên họp kín để thảo luận về một làn sóng tấn công mạng “chưa từng có tiền lệ” nhằm vào nước này. Cụ thể, phát ngôn viên chính phủ Ba Lan Piotr Muller cho biết, thời gian gần đây, Ba Lan đã hứng chịu những cuộc tấn công mạng chưa từng có, nhắm vào các tổ chức và người dùng tài khoản email cá nhân. Muller cũng cho biết, Thủ tướng Ba Lan Mateusz Morawiecki, người đề xuất cuộc họp này, có kế hoạch trình bày các tài liệu bí mật liên quan đến quy mô lớn của các cuộc tấn công.

Trần Anh