ANM 27/4: Hơn 1,5 triệu email chính phủ khắp thế giới bị đánh cắp và rao bán

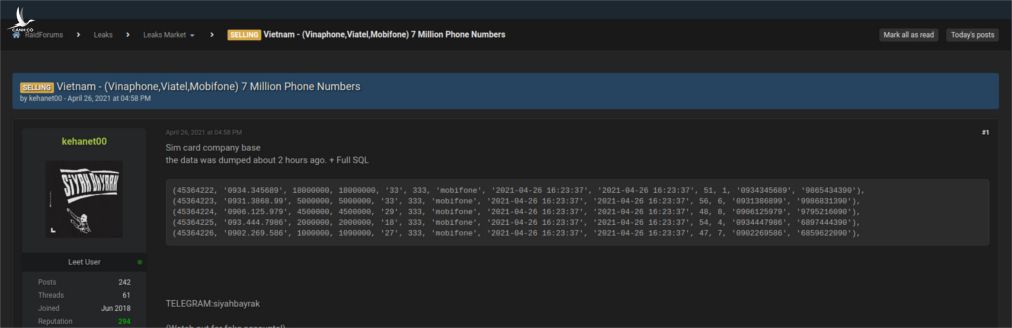

Ngày 26/04, một tội phạm mạng với nickname “kehanet00” rao bán trên diễn đàn “raidforums” một gói dữ liệu được cho là từ 1 công ty thẻ sim, chứa đến 7 triệu số điện thoại của các mạng di động Việt Nam như Vinaphone, Mobifone và mạng di động Viatel của Ireland. Tuy nhiên, phần dữ liệu được giới thiệu không có tên người dùng của các số điện thoại. Đối tượng để lại phương thức liên lạc là tài khoản telegram “siyahbayrak”.

Trong ngày 26/4, các tin tặc đã tấn công 8 website có tên miền .vn. Đáng chú ý, website samsunggalaxy.net.vn được cho là liên quan đến Tập đoàn Samsung đã bị một tin tặc tấn công và thâm nhập.

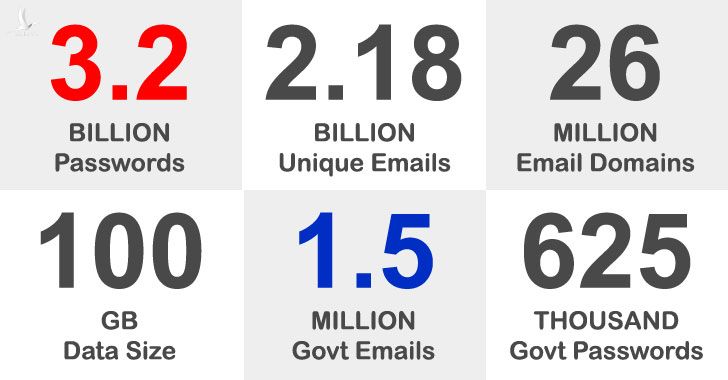

Cùng ngày, công ty an ninh mạng Syhunt (Brazil) công bố kết quả phân tích gói dữ liệu “COMB21” (Compilation of Many Breaches) có kích thước 100GB được chia sẻ miễn phí trên một diễn đàn tội phạm mạng trực tuyến vào đầu tháng 2/2021. Syhunt cho biết gói dữ liệu này chứa khoảng 3,28 tỷ mật khẩu được liên kết với 2,18 tỷ địa chỉ email khác nhau. Đáng chú ý, hơn 1,5 triệu mật khẩu được liên kết với địa chỉ email từ các miền chính phủ trên toàn thế giới. Cụ thể, Chính phủ Mỹ có 625,505 mật khẩu bị tiết lộ, tại Anh Quốc là 205.099, và Australia là 136.025. Được biết, Chính phủ Việt Nam có 1.725 mật khẩu bị tiết lộ. Các mật khẩu này được cho là được lấy thông qua các kỹ thuật như bẻ khóa mật khẩu sau khi bị đánh cắp hoặc thông qua các cuộc tấn công lừa đảo và “nghe lén” các kết nối không an toàn.

Tại Hoa Kỳ, Cục Điều tra Liên bang Mỹ (FBI), Bộ An ninh Nội địa Mỹ (DHS) và Cơ quan An ninh mạng và An ninh Cơ sở Hạ tầng Mỹ (CISA) đã đưa ra một bản tư vấn chung cáo buộc Cơ quan Tình báo Nước ngoài Nga (SVR) nhắm mục tiêu vào các mạng lưới chính phủ, tổ chức tư vấn và phân tích chính sách, cũng như các công ty công nghệ thông tin của Mỹ. Các cơ quan này khẳng định, từ năm 2018, SVR đã chuyển từ sử dụng mã độc để tấn công các mạng khác nhau sang tấn công vào các tài nguyên đám mây, bao gồm cả email, để thu thập thông tin tình báo. Bản tư vấn chung cũng cảnh báo, SVR sẽ tiếp tục tìm kiếm thông tin tình báo từ các tổ chức của Mỹ và các quốc gia khác thông qua các cuộc tấn công mạng sử dụng các kỹ thuật có mức độ phức tạp khác nhau.

Vừa qua, hãng công nghệ Apple đã phát hành macOS Big Sur 11.3, chứa bản cập nhật bảo mật để khắc phục một lỗ hổng zero-day bị mã độc Shlayer khai thác để vượt qua các kiểm tra bảo mật như File Quarantine, Gatekeeper và Notarization để tải về các payload giai đoạn hai. Mã độc tận dụng một lỗi logic trong cách thức Gatekeeper kiểm tra xem các gói ứng dụng có được chứng nhận để chạy trên các hệ thống macOS được vá đầy đủ hay không, khiến các ứng dụng độc hại bị phân loại sai và có thể tấn công người dùng mà không có cảnh báo nào. Shlayer được phát tán bằng cách sử dụng kết quả công cụ tìm kiếm bị nhiễm độc cũng như các trang web đã bị xâm phạm và có thể được khởi chạy bằng cách nhấp đúp. Sau khi lây nhiễm, mã độc cài đặt phần mềm mitmdump proxy và một chứng chỉ được tin cậy để phân tích và sửa đổi lưu lượng HTTPS, cho phép nó theo dõi lưu lượng truy cập trình duyệt của nạn nhân hoặc tiêm quảng cáo và script độc hại vào các trang web được truy cập.

T.H.