ANM 4/5: Nghỉ lễ, hàng loạt cơ quan Chính phủ trở thành nạn nhân của hacker

Từ ngày 29/4 đến 4/5, nhiều website của các cơ quan chính phủ đã bị tin tặc tấn công. Cá biệt, tin tặc Moroccan Revolution đã tấn công vào 7 trang web thuộc UBND huyện Vạn Ninh (Khánh Hòa), trang web của Sở Nội vụ và Sở Y tế tỉnh Quảng Nam. UBND tỉnh Cần Thơ, Cục Sở Hữu Trí Tuệ và Viện Tiêu chuẩn Chất lượng Việt Nam cũng bị tội phạm mạng xâm nhập.

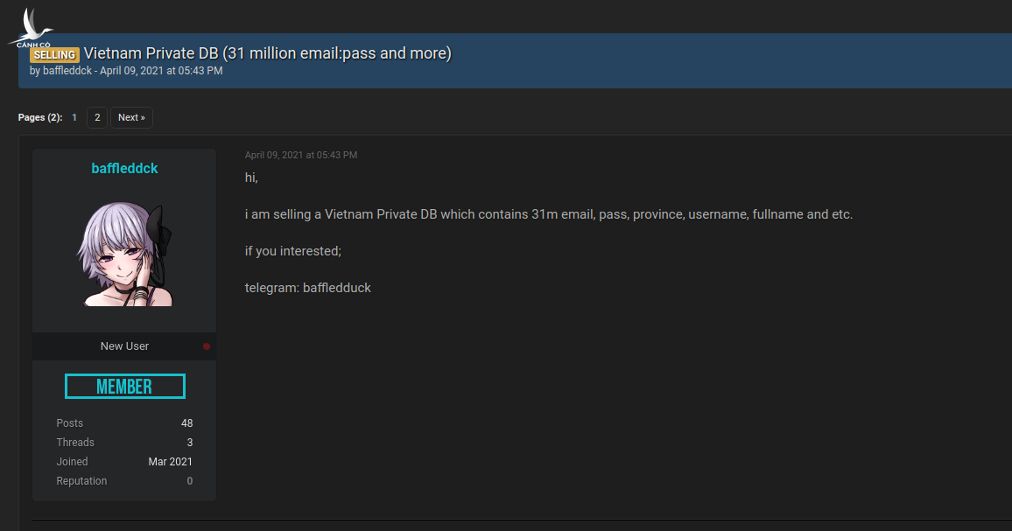

Ngày 30/4, đối tượng “baffledduck” rao bán trên diễn đàn “raidforums” 32 triệu dữ liệu của người dùng Việt Nam, bị rò rỉ vào tháng 3/2021, gồm tên, email, tên người dùng, mật khẩu hash (md5), ngày sinh, số điện thoại… Đối tượng này để lại phương thức liên lạc là tài khoản Telegram “baffledduck”. Trước đó, vào ngày 30/3, đối tượng này cũng đã từng rao bán 22 triệu dữ liệu của người dùng Việt Nam.

Cũng trong ngày 30/4, hãng bảo mật Cybereason cho biết đã phát hiện cửa hậu PortDoor được sử dụng để nhắm mục tiêu vào lĩnh vực quốc phòng của Nga, bị nghi ngờ là tác phẩm của một nhóm APT Trung Quốc. Cụ thể, tin tặc đã gửi email lừa đảo đến một tổng giám đốc của Cục Thiết kế Rubin – cơ quan chịu trách nhiệm thiết kế tàu ngầm cho Hải quân Liên bang Nga. Email này có chứa một tập tin đính kém là tài liệu RTF được vũ khí hóa bằng payload RoyalRoad – một công cụ nằm trong kho vũ khí của một số nhóm APT Trung Quốc như Tick, Tonto Team và TA428. Sau khi tài liệu độc hại được mở, RoyalRoad tìm nạp PortDoor – một công cụ có chức năng do thám, lập hồ sơ mục tiêu, phát tán thêm payload, leo thang đặc quyền, trích xuất dữ liệu được mã hóa AES…

Trong diễn biến khác liên quan đến lỗ hổng bảo mật, vừa qua, các nhà nghiên cứu tại hãng bảo mật Kaspersky đã phát hiện một dòng mã độc mới được cho là thuộc kho vũ khí của Cơ quan Tình báo Trung ương Mỹ (CIA). Dòng mã độc này không có mã chung với bất cứ mã độc đã biết nào khác nhưng có điểm chung về mẫu (pattern), phong cách và kỹ thuật coding với họ mã độc Lambert (tên mã được Kaspersky sử dụng để theo dõi các hoạt động tấn công mạng của CIA), do đó các nhà nghiên cứu đặt tên mã độc này là Purple Lambert. Mã độc này có cấu trúc module, có khả năng thu thập thông tin cơ bản về hệ thống bị lây nhiễm và cho phép kẻ tấn công thực thi thêm các payload. Lambert APT (hay Longhorn APT), bị cáo buộc là có liên quan đến CIA, hoạt động từ ít nhất năm 2018, là nhóm rất tinh vi, nhắm mục tiêu vào nhiều tổ chức trên khắp thế giới.

Một thông tin khác về các hoạt đông phát tán mã độc với động cơ chính trị, hãng bảo mật Flashpoint cho biết đã nhận được các tài liệu bị rò rỉ cho thấy Quân đoàn Vệ binh Cách mạng Hồi giáo Iran (IRGC) đã điều hành chiến dịch mã độc tống tiền “Project Signal” thông qua công ty Emen Net Pasargard (ENP). Các tài liệu bị rò rỉ cho thấy chiến dịch này bắt đầu với giai đoạn chuẩn bị vào khoảng tháng 7-9/2020 và lên kế hoạch triển khai hoạt động vào cuối năm 2020, kéo dài 4 ngày từ 28-21/10. Một tài liệu khác phác thảo quy trình công việc, bao gồm các bước để nhận thanh toán Bitcoin từ nạn nhân và giải mã dữ liệu bị mã hóa. Không rõ những cuộc tấn công này có diễn ra theo kế hoạch hay không và nhắm vào đối tượng nào. Đáng chú ý, thời gian diễn ra Project Signal trong kế hoạch lại trùng với chiến dịch mã độc tống tiền Pay2Key do Iran tiến hành, nhắm mục tiêu vào hàng chục công ty Israel vào tháng 11-12/2020. Tuy nhiên các nhà nghiên cứu không có đủ bằng chứng để kết luận về mối quan hệ của hai chiến dịch này.

Trong diễn biến khác, các nhà nghiên cứu tại Đại học Virginia và Đại học California ở San Diego (Mỹ) đã phát hiện các biến thể mới của lỗ hổng Spectre, ảnh hưởng đến tất cả CPU AMD và Intel hiện đại có bộ nhớ đệm micro-op. Không có biện pháp loại bỏ Spectre hiện có nào có thể giúp bảo vệ khỏi các cuộc tấn công sử dụng các biến thể mới. Trước khi công khai thông tin, các nhà nghiên cứu đã thông báo cho Intel và AMD, tuy nhiên cho đến nay, không có bản cập nhật vi mã hoặc bản vá hệ điều hành nào được phát hành.

Tại tập đoàn công nghệ hàng đầu thế giới Microsoft, các nhà nghiên cứu tại đây vừa tiết lộ hơn 25 lỗ hổng gây ảnh hưởng trên diện rộng đến các thiết bị Internet of Things (IoT) và Công nghệ vận hành (OT), được sử dụng trong các hệ thống công nghiệp, y tế và mạng doanh nghiệp. Các lỗ hổng được gọi chung là “BadAlloc”, vì tồn tại trong các chức năng cấp phát bộ nhớ tiêu chuẩn được sử dụng rộng rãi trong các hệ điều hành thời gian thực (RTOS), bộ phát triển phần mềm nhúng (SDK) và triển khai thư viện tiêu chuẩn C (libc). Việc xác thực đầu vào không đầy đủ kết hợp với các chức năng cấp phát của bộ nhớ này có thể cho phép kẻ tấn công gây tràn bộ nhớ heap, dẫn đến việc thực thi mã độc hại trên thiết bị dính lỗ hổng.

Trần Anh