ANM 11/5: FBI tố tình báo Nga đứng sau vụ hack đường ống dẫn đầu lớn nhất cả nước, Tổng thống nói “không đủ bằng chứng”

Trong ngày 10/5, nhiều website thuộc Cổng thông tin điện tử tỉnh Quảng Nam đã bị tin tặc tấn công. Cụ thể, 4 trang web của UBND huyện Núi Thành, Ban dân tộc và Sở GTVT đã bị tin tặc xâm nhập.

Liên quan đến vụ việc tấn công mạng nhắm vào công ty điều hành đường ống dẫn nhiên liệu lớn nhất của Mỹ Colonial Pipeline, ngày 10/5, Cục điều tra Liên bang Mỹ (FBI) đã xác định DarkSide là nhóm tin tặc đứng sau vụ tấn công mạng bằng mã độc tống tiền nhằm vào hệ thống đường ống dẫn nhiên liệu lớn nhất của Mỹ, do công ty Colonial Pipeline điều hành, và cho biết sẽ tiếp tục phối hợp với các đối tác của công ty và chính phủ trong cuộc điều tra này.

Cùng ngày, nhóm DarkSide lên tiếng khẳng định họ là nhóm phi chính trị, mục đích là kiếm tiền chứ không phải gây ra vấn đề cho xã hội, và yêu cầu đừng ràng buộc họ với một chính phủ hay những động cơ tìm kiếm khác. Nhóm này cũng khẳng định, kể từ nay sẽ kiểm tra và phân tích từng công ty mà đối tác muốn mã hóa để tránh gây hậu quả về xã hội.

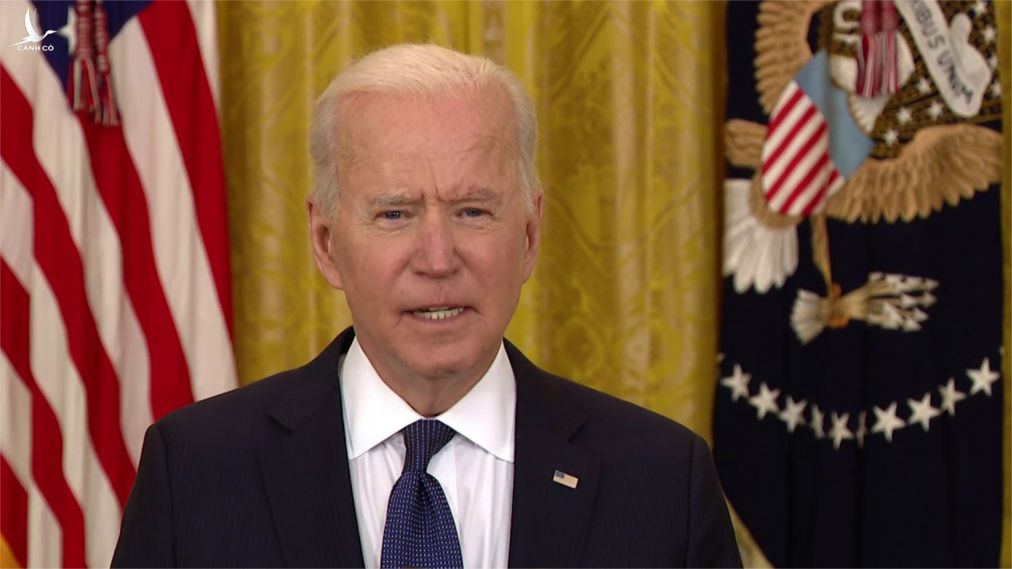

Cuối ngày 10/5, Tổng thống Mỹ Joe Biden cho biết, tình báo Mỹ không có bất kỳ bằng chứng nào cho thấy Nga liên quan đến vụ tấn công này, song có bằng chứng cho thấy những kẻ liên quan ở Nga và Moscow phải chịu một phần trách nhiệm giải quyết vấn đề này. Phản ứng với tuyên bố này, phát ngôn viên Điện Kremlin – Dmitry Peskov khẳng định, nước này không liên quan đến vụ việc.

Một ngày sau, FBI phối hợp cùng Trung tâm An ninh mạng (ACSC) đã lần lượt ra cảnh báo về chiến dịch mã độc tống tiền Avaddon đang diễnÚc ra, nhắm mục tiêu vào các tổ chức thuộc nhiều lĩnh vực tại Mỹ và nhiều quốc gia trên thế giới. Trong khi FBI cho biết nhóm tin tặc này nhắm mục tiêu vào các lĩnh vực sản xuất, chăm sóc sức khỏe và các tổ chức thuộc khu vực tư nhân thì cảnh báo của ACSC lại mở rộng danh sách mục tiêu với các lĩnh vực như chính phủ, tài chính, thực thi pháp luật, năng lượng… ACSC cũng liệt kê các quốc gia là mục tiêu của chiến dịch này, bao gồm Mỹ, Australia, Anh, Đức, Trung Quốc, Brazil… ACSC còn đề cập đến việc Avaddon đe dọa tiến hành các cuộc tấn công từ chối dịch vụ (DDoS) để buộc nạn nhân phải trả tiền chuộc trong khi FBI cho biết không tìm thấy bằng chứng về các cuộc tấn công DDoS sau các cuộc tấn công bằng mã độc tống tiền của Avaddon.

Trong một diễn biến khác về, Thành phố Tulsa, bang Oklahoma (Mỹ) cho biết vào cuối tuần qua, họ đã hứng chịu một vụ tấn công bằng mã độc tống tiền khiến họ phải tắt tất cả các hệ thống để ngăn ngừa mã độc tiếp tục lây lan. Thị trưởng Tulsa GT Bynum cho biết đã phát hiện mã độc trên các máy chủ và ngay sau đó họ đã tắt tất cả các hệ thống. Ông cũng cho biết, sự cố không ảnh hưởng đến dịch vụ 911 hoặc phản ứng khẩn cấp. Tuy nhiên, việc tắt các hệ thống đã khiến người dân không thể truy cập vào các hệ thống thanh toán hóa đơn trực tuyến, thanh toán tiện ích và các dịch vụ qua email. Các trang web của Thành phố Tusla, Hội đồng Thành phố Tusla, Cảnh sát Tusla… cũng ngừng hoạt động để bảo trì.

Tại Anh Quốc, Trung tâm An ninh mạng Quốc gia Anh (NCSC) vừa công bố báo cáo thường niên – Phòng thủ Mạng Chủ Động (ACD) lần thứ tư, cho biết chương trình này đã giúp gỡ bỏ hơn 1,4 triệu URL được sử dụng cho 700.000 hoạt động lừa đảo trực tuyến trong 12 tháng qua. Cụ thể, trong khuôn khổ chương trình ACD, NCSC đã gỡ bỏ hàng ngàn URL có liên quan đến các cuộc tấn công mã độc và lừa đảo sử dụng cảnh báo về Covid-19 hoặc cung cấp vaccine. Cơ quan này cũng triệt phá hàng ngàn chiến dịch lừa đảo sử dụng các cơ quan chính phủ làm mồi nhử. Các công cụ trong kho vũ khí của ACD còn bao gồm dịch vụ gỡ bỏ để tìm kiếm các trang độc hại và gửi thông báo đến dịch vụ lưu trữ để xóa bỏ chúng khỏi mạng Internet.

Trần Anh