ANM 10/5: Đường ống dẫn dầu lớn nhất của Mỹ tê liệt hoàn toàn vì tin tặc

Từ ngày 7 đến 10/5, các website thuộc ngành y tế Việt Nam lại tiếp tục trở thành mục tiêu tấn công của tội phạm mạng. Được biết, tin tặc “hamagold” đã xâm nhập 2 trang của trường Cao đẳng Y tế Hà Nội và Hội người mù tỉnh Tiền Giang. Tin tặc Thổ Nhĩ Kỳ “Ayyıldız Tim” từng tấn công các trang cơ quan Chính phủ cũng tiếp tục tiến hành các hoạt động tội phạm mạng tại Việt Nam.

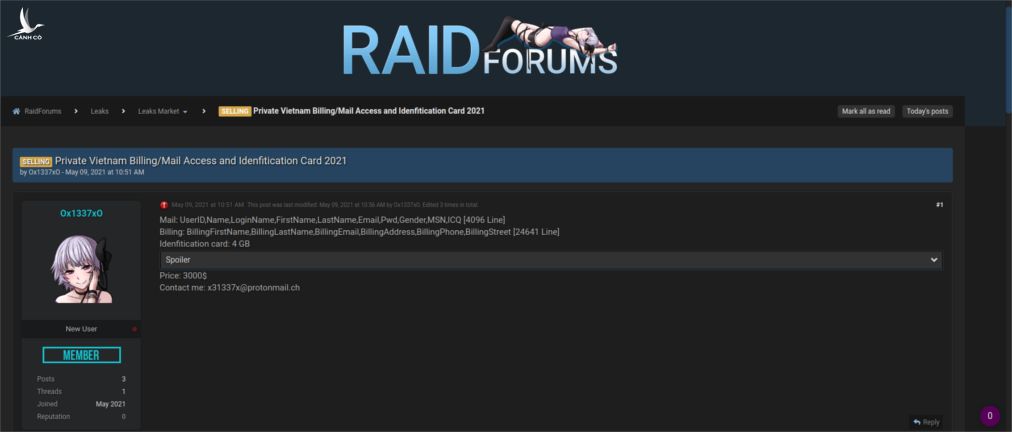

Vừa qua, các tội phạm mạng tiếp tục rao bán trên diễn đàn “raidforums” các gói dữ liệu chiếm đoạt từ người dùng Việt Nam. Cụ thể, ngày 9/5, cơ quan an ninh mạng phát hiện đối tượng “Ox1337xO” rao bán gói dữ liệu mail, họ tên, số điện thoại thông tin thanh toán và chứng minh thư… của các nạn nhân với giá 3.000 USD. Qua thông tin liên lạc của đối tượng này để lại là [email protected], rất có thể đây là một tin tặc/nhóm tin tặc người Trung Quốc.

Tại Hoa Kỳ, ngày 8/5, công ty điều hành đường ống dẫn nhiên liệu lớn nhất của Mỹ Colonial Pipeline cho biết họ đã trở thành nạn nhân của một vụ tấn công mạng, và để đối phó vụ việc họ đã phải đóng toàn bộ mạng lưới. Công ty này cho biết, vụ tấn công đã khiến mọi hoạt động của đường ống bị tạm ngưng và ảnh hưởng đến hệ thống công nghệ thông tin của công ty. Một số nguồn tin trong lĩnh vực an ninh mạng cho biết, mã độc tống tiền đã được sử dụng trong vụ tấn công này và tin tặc đã đánh cắp được hơn 100 GB dữ liệu. Trong khi chính phủ Mỹ đang tiến hành điều tra vụ việc, một cựu quan chức Mỹ và một số nguồn tin khác cho biết, nhóm tội phạm mạng DarkSide (được cho là từ Nga) bị tình nghi là thủ phạm của vụ tấn công này. DarkSide là nhóm chuyên sử dụng mã độc tống tiền để tấn công và đòi tiền chuộc từ các nạn nhân trong khi tránh nhắm mục tiêu vào các quốc gia hậu Xô Viết.

Trong một diễn biến khác cùng liên quan đến tội phạm mạng từ CHLB Nga, vừa qua Cục Điều tra Liên bang Mỹ (FBI), Cơ quan An ninh Quốc gia Mỹ (NSA), Cơ quan An ninh mạng và An ninh Cơ sở Hạ tầng Mỹ (CISA) và Cơ quan An ninh mạng Quốc gia Anh (NCSC) vừa ra một báo cáo chung về các hoạt động của nhóm gián điệp mạng APT29 (bị cáo buộc là làm việc cho Cơ quan Tình báo Nước ngoài Nga), cho biết nhóm này đã sử dụng framework mô phỏng đối thủ nguồn mở Sliver sau khi một số hoạt động của họ bị lộ, trong cả vụ tấn công vào SolarWinds và các nhà sản xuất vaccine Covid-19. Sliver là một công cụ hợp pháp, được mô tả là một nền tảng red team và mô phỏng đối thủ, được sử dụng để kiểm tra bảo mật. Báo cáo cũng liệt kê hàng chục lỗ hổng đã bị APT29 khai thác, trong đó có CVE-2021-21972, một lỗ hổng nghiêm trọng ảnh hưởng đến sản phẩm vCenter Server của VMware. Bên cạnh đó, nhóm này cũng bắt đầu tìm kiếm các máy chủ Microsoft Exchange bị ảnh hưởng bởi các lỗ hổng bị nhiều nhóm tin tặc khai thác trong hai tháng qua.

Cùng thời điểm, trang MIT Technology Review mới đây cho biết, tình báo Trung Quốc đã khai thác lỗ hổng cho phép bẻ khóa điện thoại iPhone X từ xa được phát hiện trong một cuộc thi tấn công mạng của nước này để theo dõi người Duy Ngô Nhĩ. Cụ thể, lỗ hổng nói trên được phát hiện bởi nhà nghiên cứu bảo mật của Qihoo 360 – Qixun Zhao – trong cuộc thi Tianfu Cup được tổ chức vào năm 2018 và được Apple vá 2 tháng sau đó. Lỗ hổng này nằm trên trình duyệt Safari, và để tấn công tin tặc sẽ lừa người dùng iPhone X truy cập vào một trang web giả mạo. Kể từ sau cuộc thi, các nhà nghiên cứu bảo mật liên tục cho biết đã phát hiện các trang web độc hại được sử dụng để tấn công điện thoại iPhone, nhắm mục tiêu vào người Duy Ngô Nhĩ với 5 chuỗi khai thác khác nhau, trong đó có chuỗi khai thác được phát hiện bởi Qixun Zhao. MIT Technology Review cho biết chính phủ Mỹ cũng có phát hiện tương tự và cho rằng chuỗi khai thác này đã được giao nộp cho tình báo Trung Quốc ngay sau cuộc tấn công. Qihoo 360 và Tianfu Cup không đưa ra bình luận về sự việc này trong khi Qixun Zhao phủ nhận sự liên quan và nói rằng không nhớ ai đã sở hữu mã khai thác.

Trần Anh