ANM 22/6: Đơn vị đóng tàu ngầm lớn nhất Hàn Quốc bị tin tặc Triều Tiên tấn công

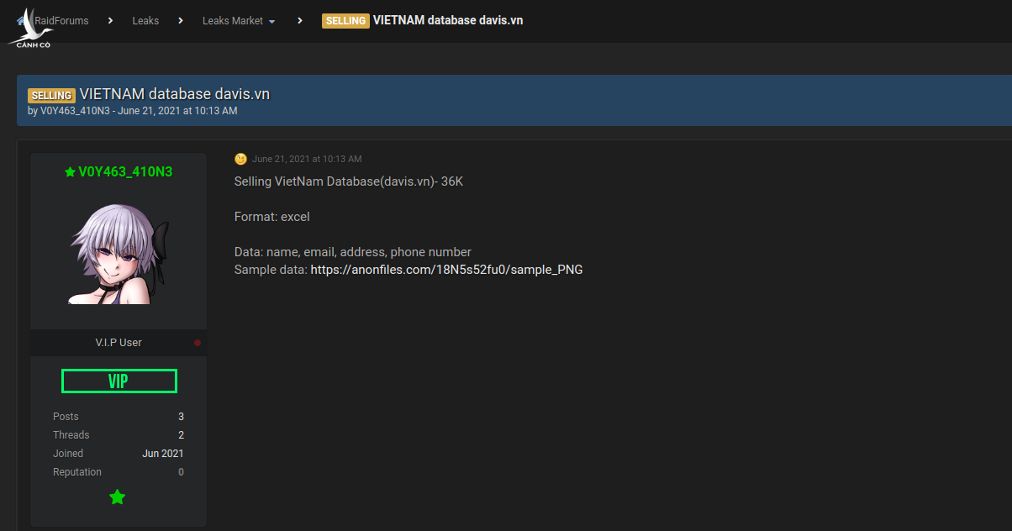

Ngày 21/6, đối tượng “V0Y463_410N3” rao bán trên diễn đàn “raidforums” 36.000 dữ liệu của người dùng Việt Nam từ trang davis.vn – công ty chuyên bán các sản phẩm từ da. Cơ sở dữ liệu này, ở định dạng excel, có chứa tên, email, địa chỉ và số điện thoại của người mua hàng trên trang web này. Đối tượng không đưa ra giá bán cụ thể cho gói dữ liệu này.

Tại Hoa Kỳ, Bloomberg ngày 21/6 dẫn tin từ một nguồn tin giấu tên cho biết Ủy ban Giao dịch và Chứng khoán Mỹ (SEC) đã mở cuộc điều tra về vụ tấn công mạng SolarWinds năm 2020 để xem liệu có công ty nào bị tấn công mạng nhưng không tiết lộ thông tin hay không. Cụ thể, SEC đang tìm cách xác định xem liệu các công ty đại chúng bị tấn công mạng có tiết lộ cho nhà đầu tư hay không, liệu có giao dịch đáng ngờ liên quan đến vụ tấn công mạng hay không và liệu dữ liệu riêng tư có bị xâm phạm hay không. SEC đã gửi thư điều tra đến các công ty mà họ cho là bị ảnh hưởng, yêu cầu cung cấp thông tin chi tiết về thiệt hại, và cho biết sẽ không phạt các công ty tự nguyện chia sẻ dữ liệu. Phát ngôn viên của SEC từ chối đưa ra bình luận về thông tin này.

Liên quan hoạt động gián điệp mạng tại khu vực bán đảo Triều Tiên, ngày 21/6, Cơ quan Mua sắm Quốc phòng Hàn Quốc (DAPA) cho biết, một nhóm tin tặc không xác định đã tấn công hệ thống máy tính của tập đoàn Daewoo Shipbuilding & Marine Engineering (DSME), đơn vị đóng tàu ngầm lớn nhất Hàn Quốc. DAPA không cho biết vụ tấn công có thành công hay không cũng như ai là kẻ đứng sau vụ tấn công. Đại tá Suh Yong Won, phát ngôn viên DAPA cho biết, cảnh sát và đơn vị quân sự liên quan đang điều tra vụ việc, đồng thời bác bỏ thông tin trên truyền thông Hàn Quốc rằng tin tặc Bắc Triều Tiên đã đánh cắp nhiều dữ liệu quan trọng từ DSME trong cuộc tấn công mạng vào năm ngoái, bao gồm nghiên cứu về tàu ngầm chạy bằng năng lượng hạt nhân của Hàn Quốc.

Liên quan hoạt động của các nhóm tội phạm mạng, mới đây, nhóm tấn công bằng mã độc tống tiền Ragnar Locker đã công bố liên kết để tải hơn 700GB dữ liệu được đánh cắp từ nhà sản xuất chip lưu trữ và bộ nhớ ADATA (Đài Loan). Bộ dữ liệu gồm 13 tập tin nén, được cho là chứa dữ liệu nhạy cảm của ADATA, được chia sẻ công khai trên dịch vụ lưu trữ đám mây MEGA. Dựa trên tên của các tập tin nén, các tài liệu mà tin tặc đã đánh cắp từ ADATA có vẻ gồm thông tin tài chính, các thỏa thuận không tiết lộ và một số thông tin khác. Hiện MEGA đã khóa tài khoản của tin tặc và chặn truy cập vào các tập tin được tin tặc chia sẻ. Trước đó, ADATA thừa nhận đã bị tấn công bằng mã độc tống tiền, buộc họ phải đưa các hệ thống vào tình trạng ngoại tuyến. Việc Ragnar Locker công khai dữ liệu cho thấy ADATA đã không trả tiền chuộc và tự khôi phục hệ thống.

Cùng thời điểm, các nhà nghiên cứu tại Bitdefender Antispam Lab (Rumani) cảnh báo Trojan truy cập từ xa Agent Tesla đã quay trở lại hoạt động với một chiến dịch tấn công lừa đảo sử dụng lịch tiêm chủng COVID-19 làm mồi nhử. Cụ thể, tin tặc nhắm mục tiêu vào các máy Windows bằng email chứa tập tin đính kèm độc hại, với nội dung email sử dụng cách tiếp cận của email doanh nghiệp, đề nghị người nhận nhấp vào liên kết trong tập tin đính kèm để giải quyết một vấn đề trong việc đăng ký tiêm chủng. Tập tin đính kèm là một tài liệu .RTF, khai thác lỗ hổng CVE-2017-11882 trong Microsoft Office. Khi được mở, tài liệu này sẽ tải và thực thi mã độc Agent Tesla. Mã độc này có khả năng thu thập thông tin hệ thống, thông tin đăng nhập và các thông tin nhạy cảm khác, sau đó gửi về cho kẻ tấn công qua giao thức SMTP, gửi đến một tài khoản email mà tin tặc đã đăng ký trước đó. Mục tiêu của chiến dịch này là người dùng trên khắp thế giới, với Hàn Quốc chiếm 50%, tiếp theo là Mỹ, Đức và Cộng hòa Séc.

Trần Anh