ANM 13/5: Đối tác tiết lộ học sinh lớp 8 cũng có thể hack vào hệ thống dẫn dầu của Colonial Pipeline

Ngày 12/5, liên quan đến vụ hack công ty điều hành dẫn dầu Colonial Piepline, Tổng thống Mỹ Joe Biden đã ký sắc lệnh hành pháp nhằm cải thiện năng lực an ninh mạng liên bang cũng như các tiêu chuẩn an ninh kỹ thuật số trong lĩnh vực tư nhân. Sắc lệnh bao gồm một loạt sáng kiến được triển khai nhằm trang bị tốt hơn cho các cơ quan liên bang các công cụ tăng cường an ninh mạng. Sắc lệnh được ký ban hành sau vụ tấn công mạng nhằm vào hệ thống đường ống dẫn nhiên liệu lớn nhất của Mỹ, do công ty Colonial Pipeline điều hành, dẫn đến tình trạng thiếu khí đốt ở Bờ Đông của nước Mỹ.

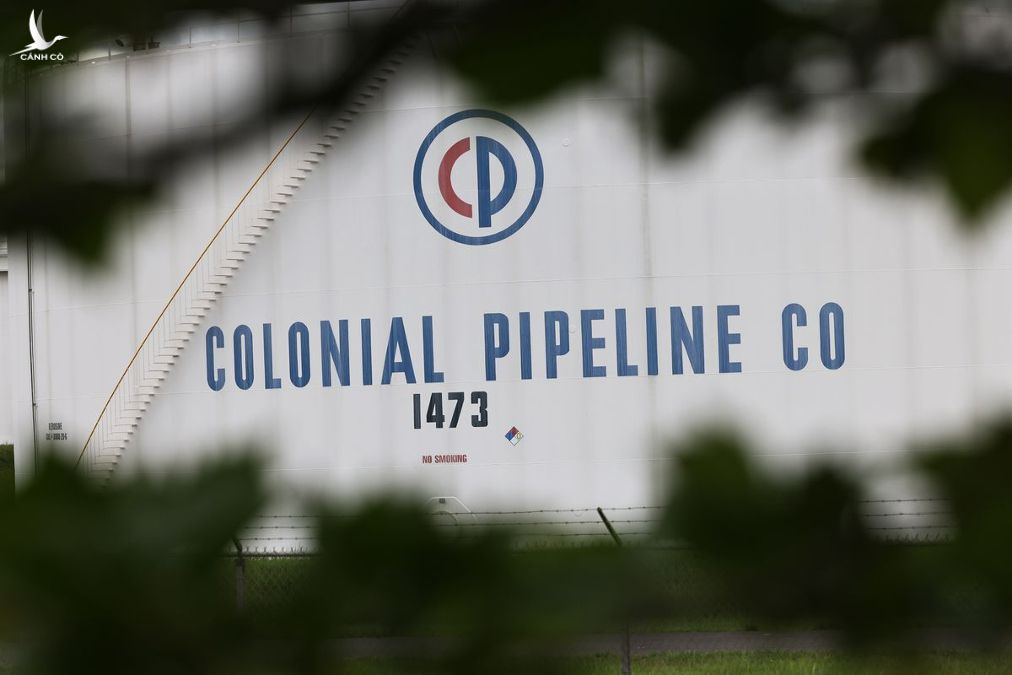

Cùng thời điểm này, các nhà nghiên cứu bảo mật đang tiến phân tích về vụ tấn công vào Colonial Pipeline cũng như cung cấp thêm một số thông tin về DarkSide. Các chuyên gia cho rằng, nhiều khả năng tin tặc đã truy cập được vào hệ thống máy tính của Colonial thông qua bộ phận quản trị của doanh nghiệp, và có thể đã ở trong mạng của công ty này trong nhiều tuần hoặc thậm chí vài tháng trước khi phát động cuộc tấn công đòi tiền chuộc. DarkSide hoạt động như một nhóm cho thuê dịch vụ tấn công tống tiền (RaaS) với các nhánh nhỏ giúp phát tán mã độc. Đến nay đã có 5 nhánh nói tiếng Nga đã được phát hiện. Trong các cuộc tấn công của DarkSide, nhóm thường sử dụng thông tin đăng nhập được mua từ các diễn đàn ngầm, tấn công brute-force, chiến dịch thư rác hoặc botnet để phát tán mã độc. Các công cụ hậu khai thác được sử dụng bao gồm Cobalt Strike, Metasploit, BloodHound, Mimikatz, TeamViewer, cửa hậu SMOKEDHAM… Ngày 12/5, nhóm này tuyên bố đã tấn công thêm 3 công ty và công khai tên của 3 nạn nhân này trên trang web của nhóm cũng như tóm tắt những thông tin đã đánh cắp được.

Trong một diễn biến khá bất ngờ liên quan đến vụ việc, một công ty kiểm toán công nghệ từng làm việc với Colonial Pipeline 3 năm trước cho biết, vào năm 2018, họ đã phát hiện những biện pháp quản lý thông tin tệ hại và các hệ thống được bảo mật rất kém tại công ty này, đến mức được đánh giá là ngay cả một học sinh lớp 8 cũng có thể tấn công vào hệ thống. Không rõ Colonial đã giải quyết các lỗ hổng này đến mức độ nào nhưng công ty này cho biết, từ năm 2017 họ đã thuê các công ty độc lập để đánh giá rủi ro an ninh mạng và tăng chi tiêu tổng thể cho công nghệ thông tin lên 50%. Liên quan đến vụ tấn công mới đây, các nguồn tin quen thuộc với Colonial cho biết công ty này không có kế hoạch trả tiền chuộc. Ngày 12/5, Colonial thông báo bắt đầu khởi động lại hoạt động và sẽ mất vài ngày để trở lại bình thường.

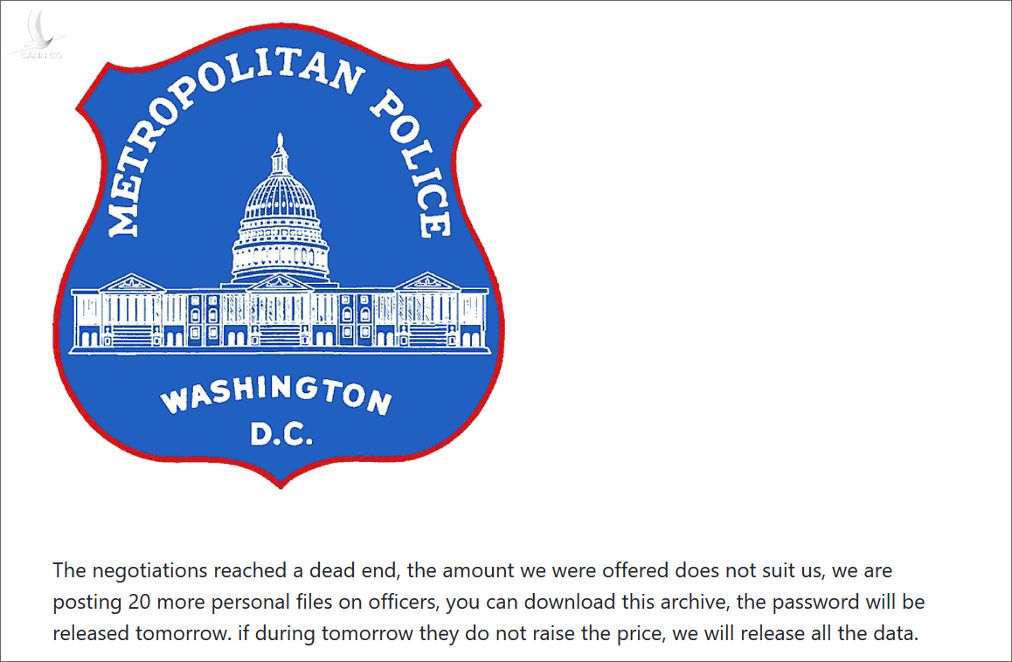

Trong khi khủng hoảng an ninh mạng tại Colonial Pipeline vẫn chưa kết thúc, nước Mỹ tiếp tục chứng kiện một vụ tấn cộng mạng sử dụng mã độc tống tiền. Vừa qua, nhóm Babuk Locker đã tiết lộ một số hồ sơ cá nhân thuộc về Sở Cảnh sát Thủ đô Washington (MPD) sau khi quá trình đàm phán về tiền chuộc thất bại, đồng thời cảnh báo sẽ công khai tất cả các dữ liệu nếu yêu cầu tiền chuộc của họ không được đáp ứng. Trước đó, Babuk Locker tuyên bố đã nắm trong tay 250GB dữ liệu của MPD, trong đó có những dữ liệu vô cùng nhạy cảm như báo cáo kỷ luật của các sĩ quan cảnh sát, dữ liệu từ chương trình cảnh sát nằm vùng và thông tin của các băng đảng xã hội đen. Cảnh sát Washington xác nhận máy chủ của họ đã bị tấn công. Tin tặc yêu cầu MPD phải trả khoản tiền chuộc lên đến 4 triệu USD nhưng cơ quan cảnh sát này cho biết họ chỉ sẵn sàng chi 100.000 USD để chuộc dữ liệu.

Vụ việc tại Colonial Pipeline đã trở thành hồi chuông cảnh báo về các nguy cơ và rủi ro trước các loại hình tội phạm mạng. Ngày 12/5, Security Affairs cho biết, các nhà nghiên cứu của họ đã xác định được 38.335 thiết bị VOIP/SIP (Giao thức thoại qua Internet/Giao thức Khởi tạo Phiên) có nguy cơ bị lộ diện (public-facing) trên mạng Internet. Tin tặc có thể lợi dụng lỗ hổng này thực hiện tấn công nghe lén các hệ thống bị lộ diện. Aastra-Mitel (Canada) là nhà sản xuất có nhiều thiết bị công khai nhất với hơn 13.000 thiết bị), trong khi Yealink (Trung Quốc) đứng thứ hai với 7.361 thiết bị và Polycom (Mỹ) đứng thứ ba với hơn 6.000 thiết bị dễ bị nhận dạng. Trong khi đó, Cisco là nhà sản xuất có các thiết bị chứa nhiều lỗ hổng nhất (178), Mikrotik (Latvia) đứng thứ hai (34 lỗ hổng) trong khi Panasonic (Nhật Bản) đứng thứ ba (24 lỗ hổng). Mỹ là quốc gia có nhiều thiết bị VoIP/SIP kết nối Internet nhất (9,715 thiết bị), Anh đứng thứ hai với 3,780 trong khi Canada đứng thứ ba với gần 2.000 thiết bị.

Trong bối cảnh trên, Tập đoàn công nghệ Microsoft đã tung ra bản vá tháng 05/2021, vá 55 lỗ hổng CVE, trong đó 4 lỗ hổng ở mức nghiêm trọng, 3 lỗ hổng zero-day chưa bị khai thác. Trong số các lỗ hổng được vá có CVE-2021-31166, lỗ hổng thực thi mã từ xa ngăn xếp giao thức HTTP, cho phép kẻ tấn công chưa xác thực thực thi mã từ xa ở cấp kernel. Ba lỗ hổng zero-day được vá bao gồm: CVE-2021-31204 – lỗ hổng leo thang đặc quyền trên .NET và Visual Studio, CVE-2021-31207 – lỗ hổng qua mặt tính năng bảo mật máy chủ Microsoft Exchange, và CVE-2021-31200 – lỗ hổng thực thi mã từ xa.

Cùng ngày, Microsoft đưa ra cảnh báo về một chiến dịch tấn công lừa đảo đang diễn ra, nhắm mục tiêu vào các tổ chức hàng không và du lịch bằng nhiều trojan truy cập từ xa (RAT) được triển khai bằng cách sử dụng một loader mới và tàng hình. Tin tặc sử dụng email lừa đảo để lừa người dùng tải về một VBScript – có chức năng thả các RAT như RevengeRAT hoặc AsyncRAT. Sau khi được triển khai, mã độc cho phép kẻ tấn công đánh cắp thông tin đăng nhập, ảnh chụp màn hình, dữ liệu webcam, dữ liệu trình duyệt và clipboard, thông tin hệ thống và mạng, và trích xuất dữ liệu thường xuyên qua SMTP Port 587. Loader được sử dụng trong vụ tấn công này là Snip3, có khả năng phát hiện sandbox và các môi trường ảo, giúp tin tặc vượt qua các giải pháp bảo mật tập trung vào phát hiện.

Tại châu Âu, ngày 12/5, Ngoại trưởng Anh Dominic Raab cho biết, nước này sẽ đầu tư 22 triệu bảng để giúp các quốc gia nghèo ở châu Phi và khu vực Ấn Độ – Thái Bình Dương củng cố khả năng an ninh mạng nhằm chống lại các hành động chống phá từ nước ngoài. Ông cũng lên tiếng kêu gọi thành lập một liên minh quốc tế về an ninh mạng, trong một nỗ lực toàn cầu chống lại các mối đe dọa trên mạng. Ông khẳng định, Anh và các quốc gia đối tác cần có hành động để đảm bảo một không gian mạng tự do, cởi mở và hòa bình, từ đó hạn chế sự can thiệp vào bầu cử hay lợi dụng internet để vi phạm pháp luật, cũng như ngăn chặn Trung Quốc, Nga và nhiều quốc gia khác thực hiện các chiến dịch chống phá. Ông cũng cho rằng, Nga cần phải làm nhiều hơn nữa để giải quyết các hoạt động tội phạm mạng có nguồn gốc từ lãnh thổ của họ.

Cùng ngày, Văn phòng Bảo vệ Hiến pháp Đức công bố báo cáo tình báo cho biết, tin tặc Iran đã đứng sau một vụ tấn công mạng nhắm mục tiêu vào các doanh nghiệp Đức bằng cách lừa nhân viên của các công ty này cài đặt mã độc. Vụ tấn công này là một phần của một nỗ lực lớn hơn của các đặc vụ Iran nhằm giành quyền truy cập vào các thông tin nhạy cảm tại Đức. Báo cáo cho rằng việc Iran tăng cường hoạt động mạng tại Đức có thể là do những căng thẳng chính trị tại vùng Vịnh. Theo đó, Iran có lợi ích cơ bản trong việc thu thập các thông tin chính trị và kinh tế. Bên cạnh đó, mục đích của các cuộc tấn công mạng cũng có thể nằm trong việc lách các lệnh trừng phạt nhằm vào nước này.

Trần Anh