ANM 20/5: Colonial Pipeline thừa nhận trả tiền chuộc 4,4 triệu USD cho nhóm tin tặc Nga Darkside

Ngày 19/5, trao đổi với tờ Wall Street Journal, Giám đốc Điều hành Colonial Pipeline Joseph Blount xác nhận công ty này đã trả 4,4 triệu USD tiền chuộc cho nhóm tin tặc Nga Darkside để mua khóa giải mã nhằm hồi phục hệ thống sau vụ tấn công.

Ông Blount cho biết lý do ban lãnh đạo công ty quyết định thanh toán tiền chuộc là vì họ không biết vụ tấn công đã xâm phạm hệ thống đến mức nào và sẽ mất bao lâu để đưa đường ống hoạt động trở lại. Ông cũng xác nhậncông ty đã nhận được công cụ giải mã từ tin tặc và mặc dù công cụ này hữu ích nhưng lại không đủ để khôi phục hệ thống ngay lập tức.

Liên quan đến nhóm tin tặc Darkside, thủ phạm đằng sau vụ tấn công Colonial, hãng bảo mật Fortinet cho biết đã phát hiện một chức năng mới của biến thể mã độc của nhóm tin tặc DarkSide trước khi nhóm này ngừng hoạt động. Cụ thể, biến thể mới có khả năng phát hiện và tấn công các ổ cứng được phân vùng và mã hóa tập tin mạnh mẽ hơn để khiến nỗ lực tống tiền trở nên hiệu quả hơn. Bên cạnh đó, biến thể này cũng có khả năng định vị các tập tin sao lưu được quản trị viên ẩn trong các phân vùng ẩn. Các nhà nghiên cứu cũng nhận định, DarkSide sẽ không dừng hoạt động vĩnh viễn mà có thể sẽ quay trở lại với một cái tên mới. Và ngay cả khi nhóm không hoạt động trở lại thì những nhóm tin tặc khác cũng có thể tích hợp chức năng mới được phát hiện này vào công cụ của họ.

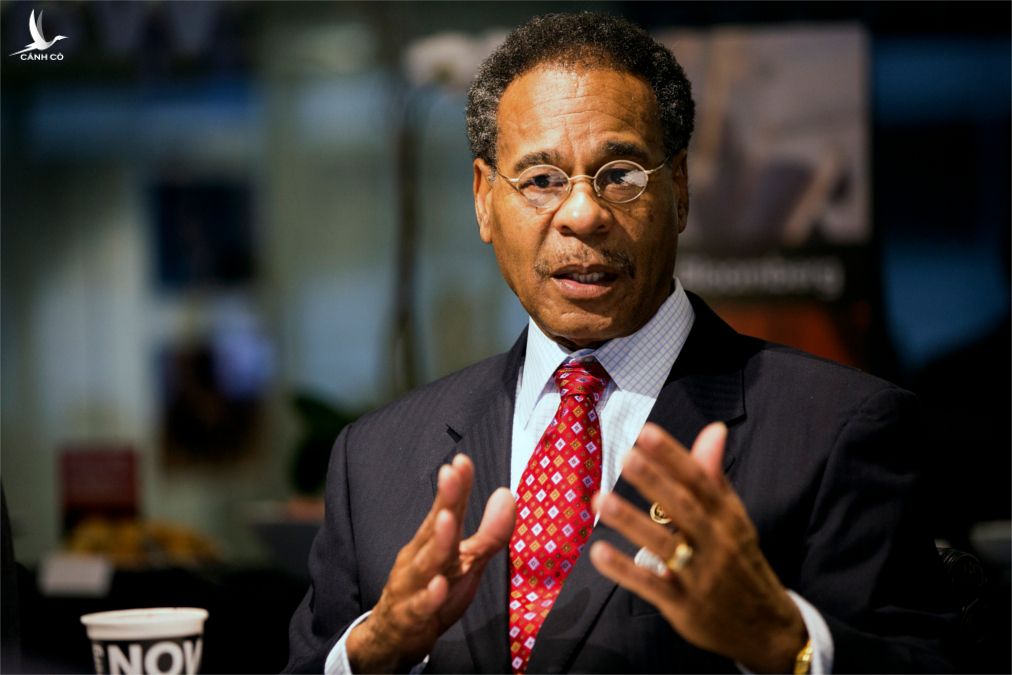

Trong một nỗ lực ngăn chặn các vụ việc tương tự Colonial Pipeline, các nhà lập pháp Mỹ do Hạ nghị sĩ Emanuel Cleaver dẫn đầu mới đây đã giới thiệu lại Dự Luật An ninh Đường ống – dự luật có mục tiêu hỗ trợ các nỗ lực của Bộ An ninh Nội địa (DHS) nhằm bảo vệ cơ sở hạ tầng đường ống trước các cuộc tấn công mạng, tấn công khủng bố và các mối đe dọa khác. Dự luật này được giới thiệu lần đầu tiên vào năm 2019 nhưng không nhận được phiếu bầu nào. Dự luật đảm bảo vai trò của Cục An ninh Vận tải Mỹ (TSA), cơ quan chịu trách nhiệm chính về bảo vệ các đường ống, và Cơ quan An ninh mạng và An ninh Cơ sở Hạ tầng (CISA) được xác định rõ và họ được trao toàn quyền để bảo vệ các đường ống và các cơ sở đường ống. Dự luật cũng chỉ đạo TSA cập nhật hướng dẫn bảo mật, thực hiện đánh giá rủi ro, kiểm tra đường ống và lập chiến lược nhân sự an ninh đường ống. Theo dự luật, TSA phải gửi báo cáo thường niên đến Quốc hội và tham khảo ý kiến các bên liên quan về các vấn đề an ninh.

Trong một diễn biến khác, một nhóm tin tặc cộm cán khác là Qlocker vừa qua đã đã ngừng hoạt động sau khi kiếm được 350.000 USD trong một tháng bằng cách khai thác lỗ hổng trong các thiết bị QNAP NAS. Cụ thể, chiến dịch này bắt đầu từ ngày 19/4, khi tin tặc khai thác các lỗ hổng trong QNAP để tấn công và mã hóa các tập tin của nạn nhân bằng ứng dụng 7-zip thích hợp sẵn. Nạn nhân bị yêu cầu ghé thăm một trang Tor để chi trả khoản tiền chuộc 0,01 Bitcoin (khoảng 550 USD) để được cung cấp mật khẩu cho các tập tin. Tuy nhiên, vào thời điểm hiện tại, tất cả các trang Tor của Qlocker đều không thể truy cập được và nạn nhân không còn cách nào để chi trả tiền chuộc. Không rõ việc Qlocker ngừng hoạt động có liên quan đến lo ngại về sự gia tăng hoạt động thực thi pháp luật của các cơ quan chức năng sau vụ tấn công vào Colonial Pipeline hay không.

Các nhà nghiên cứu tại MalwareHunterTeam vừa phát hiện tập tin thực thi MountLocker mới có chứa tính năng worm cho phép nó lây lan và mã hóa các thiết bị khác trong mạng. MountLocker là mã độc tống tiền hoạt động từ tháng 07/2020 dưới dạng dịch vụ cho thuê (Ransomware-as-a-Service), với những kẻ phát triển chịu trách nhiệm lập trình mã độc và trang thanh toán trong khi các chi nhánh được tuyển chọn để tấn công các doanh nghiệp và mã hóa thiết bị của họ. Mẫu mới được phát hiện sử dụng Windows Active Directory Service Interfaces API làm một phần của tính năng worm. Với việc sử dụng API này, mã độc có thể tìm thấy tất cả các thiết bị là một phần của miền Windows bị xâm phạm và mã hóa chúng bằng thông tin đăng nhập miền bị đánh cắp.

Trần Anh