ANM 26/4: Apple phớt lờ lỗ hổng bảo mật gây nguy hiểm cho 1,5 tỷ iPhone

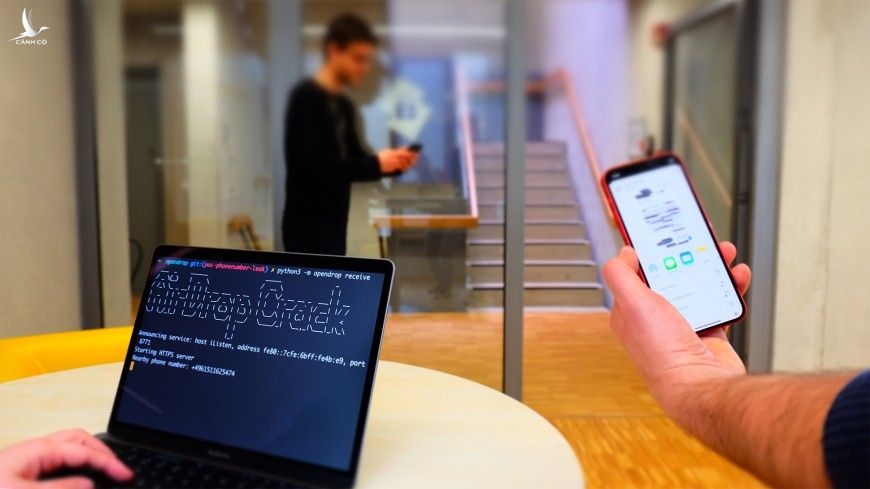

Vừa qua, một lỗ hổng bảo mật nghiêm trọng liên quan đến chức năng AirDrop của điện thoại iPhone đã được các chuyên gia nghiên cứu bảo mật tại Đại học Kỹ thuật Darmstadt (Đức) phát hiện. Lỗ hổng này cho phép mở khả năng chia sẻ iOS hoặc macOS với người còn lại trong phạm vi Wi-Fi, giúp họ có thể xem số điện thoại và địa chỉ email của người dùng thiết bị Apple.

Phân tích của các chuyên gia cho hay AirDrop mặc định chia sẻ dữ liệu giữa các thiết bị Apple qua danh bạ và danh sách liên lạc. Vì tính năng AirDrop sử dụng “cơ chế xác thực chéo” để so sánh số điện thoại và địa chỉ email, tin tặc có thể dễ dàng đánh chặn thông tin này bằng “một thiết bị Wi-Fi” đặt gần người dùng Apple chia sẻ dữ liệu qua AirDrop. Apple đã tìm cách bảo vệ số điện thoại và địa chỉ email bằng cách hash chúng, tuy nhiên giải pháp của Apple không thể ngăn chặn quá trình đảo ngược. Đáng nói, lỗ hổng đã được phát hiện và thông báo cho Apple từ tháng 5/2019, nhưng đến nay công ty vẫn chưa cung cấp bản sửa lỗi dù lỗ hổng này đang ảnh hưởng đến khoảng 1,5 tỷ thiết bị trên toàn thế giới.

Không chỉ riêng Apple, người tiêu dùng của một “đại gia” công nghệ khác là Microsoft cũng đang gặp rủi ro trước tội phạm mạng. Ngày 24/4, Bleeping Computer cho biết tội phạm mạng đã tạo một trang tải Microsoft DirectX 12 giả mạo để phát tán mã độc đánh cắp ví tiền điện tử và mật khẩu của nạn nhân. Khi người dùng nhấp vào nút “Download”, họ sẽ được chuyển hướng đến một trang bên ngoài và nhắc nhở họ tải một tập tin với hai lựa chọn – 32-bit hoặc 64-bit. Khi các trình cài đặt DirectX 12 giả mạo được khởi chạy, chúng sẽ âm thầm tải và chạy mã độc từ một trang web ẩn. Mã độc sẽ đánh cắp thông tin, có khả năng thu thập cookie, tập tin, thông tin về hệ thống… cũng như đánh cắp nhiều loại ví tiền điện tử như Ledger Live, Waves.Exchange, Coinomi, Monero… Tất cả thông tin bị đánh cắp sẽ được đưa vào một thư mục, nén lại và gửi về cho kẻ tấn công để phân tích và sử dụng cho các hoạt động độc hại khác.

Trên nền tảng Linux, Các nhà nghiên cứu đến từ Trend Micro vừa phát hiện một botnet triển khai công cụ đào tiền ảo XMRig Monero (XMR) sử dụng nhiều kỹ thuật mới nổi trong giới tội phạm mạng như Tor proxy, các công cụ DevOps hợp pháp và xóa hoặc hủy kích hoạt các mã độc cạnh. Cụ thể, mạng botnet này tải tất cả các tập tin nó cần từ mạng Tor, bao gồm các script hậu lây nhiễm và các binary hợp pháp như ss, ps và curl để đưa ra các yêu cầu HTTP, thu thập thông tin về hệ thống bị lây nhiễm… và sử dụng các công cụ infrastructure-as-code (IaC) như Ansible, Chef, và Salt Stack để lây lan mã độc. Trong khi đó, Lacework Labs và Juniper Threat Labs cảnh báo về một mạng botnet khác nhắm mục tiêu vào các máy chủ doanh nghiệp Windows và Linux có chứa lỗ hổng cũng để phát tán XMRig Monero.

Những kẻ tấn công nhắm mục tiêu vào các dịch vụ đám mây thông qua các lỗ hổng thực thi mã từ xa/tiêm mã từ xa trong PHPUnit, Apache Solar, Confluence, Laravel, JBoss, Jira, Sonatype, Oracle WebLogic và Apache Struts để có được quyền truy cập ban đầu. Sau khi xâm nhập vào máy chủ và loại bỏ các công cụ đào tiền ảo cạnh tranh, mã độc sẽ lây lan trong hệ thống bằng các cuộc tấn công brute force sử dụng khóa riêng SSH được thu thập từ các máy chủ bị lây nhiễm.

Click Studios, công ty phần mềm Australia sở hữu ứng dụng quản lý mật khẩu Passwordstate vừa gửi thông báo đề nghị khách hàng cài đặt lại mật khẩu sau khi ứng dụng này hứng chịu một cuộc tấn công chuỗi cung ứng. Tin tặc đã sử dụng những kỹ thuật tinh vi để tấn công cơ chế cập nhật của Passwordstate và sử dụng nó để thả mã độc vào máy tính người dùng. Sau khi được kích hoạt, mã độc này liên lạc với máy chủ từ xa để tìm nạp payload giai đoạn 2 – có khả năng trích xuất dữ liệu Passwordstate và gửi thông tin về mạng CDN của kẻ tấn công. Các thông tin bị xâm phạm bao gồm địa chỉ máy chủ proxy của phiên bản Passwordstate, tên người dùng và mật khẩu. Click Studios đã phát hành một gói hotfix để giúp khách hàng loại bỏ mã độc.

Trong một diễn biến liên quan đến năng lực kiểm soát công nghệ, Giám đốc Cơ quan Tình báo Anh (GCHQ) Jeremy Fleming hôm 23/4 tuyên bố phương Tây phải hành động nhanh chóng để đảm bảo Trung Quốc không thống trị các công nghệ then chốt của thế kỷ 21, ngăn nước này kiểm soát “hệ thống vận hành” toàn cầu. Ông cho rằng, Trung Quốc có thể thống trị tất cả những ngành công nghệ mới nổi trong thế kỷ này chỉ sau vài thập kỷ, đặc biệt là các lĩnh vực trí tuệ nhân tạo, sinh học tổng hợp và di truyền. Ông Fleming cũng sẽ tuyên bố Anh nên phát triển các công nghệ có chủ quyền trong các lĩnh vực chính như lượng tử và phát triển các công nghệ mã hóa để bảo vệ thông tin nhạy cảm, đồng thời hợp tác với các đồng minh để thiết lập một hệ thống phòng thủ mạng.