Mạng xã hội: Nơi tập trung của các mạng lưới tội phạm buôn bán bất hợp pháp

Trong thời đại số hóa mạnh mẽ hiện nay, mạng xã hội và công nghệ thông tin không ngừng phát triển, mở ra cánh cửa cho sự kết nối và giao tiếp trên toàn cầu. Tuy nhiên, điều này cũng đồng nghĩa với việc phải đối mặt với những thách thức nghiêm trọng về bảo mật và an...

Những ngày qua, Giám đốc điều hành Apple - Tim Cook có chuyến thăm và làm việc tại Việt Nam, nhân dịp này...

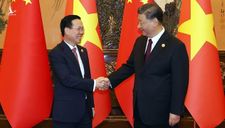

Mới đây, CNBC đưa tin, Mỹ đã theo đuổi chương trình nghị sự "kết bạn" khi cạnh tranh với Trung Quốc ngày...

Số liệu của Tổng cục Thống kê chỉ ra rằng, GDP của Việt Nam trong quý I/2023 ước tính tăng 5,66% so với...

Quý 1/2024, đã có hơn 6,17 tỷ USD vốn đầu tư nước ngoài đăng ký vào Việt Nam, tăng 13,4% so với cùng kỳ...

Trong thời đại số hóa mạnh mẽ hiện nay, mạng xã hội và công nghệ thông tin không ngừng phát triển, mở...

Trưởng Công an huyện An Dương (Hải Phòng) đã công bố một thông tin đáng chú ý: nút thắt của vụ án mạng...

Sáng nay, Ngân hàng Nhà nước đã tổ chức họp báo quý 1 và thôntin về việc chuẩn bị đấu thầu vàng miếng...

Theo ABC News, một quan chức Mỹ cho biết sáng sớm 19/4 (giờ địa phương), Israel đã phóng các tên lửa nhằm...

Trang Reuters đưa tin trích dẫn nguồn tin mật cho biết, Thủ tướng Benjamin Netanyahu và nội các thời chiến...

Theo thông báo chính thức từ Văn phòng Thủ tướng Singapore, Phó Thủ tướng Lawrence Wong, 51 tuổi, sẽ thay thế...

Việc Iran tấn công trả đũa Israel sau vụ không kích đại sứ quán Iran tại Damascus, Syria đang làm dấy lên...

Đêm qua, Iran phóng loạt UAV hướng về phía Israel, bắt đầu đáp trả vụ Đại sứ quán Iran ở Syria bị tấn...